Блокчейн-обозреватель Etherscan в целях безопасности перестанет по умолчанию показывать переводы токенов с околонулевой стоимостью, которые стали признаком нового вида фишинговых атак.

Update: Zero-value token transfers are now hidden by default

— Etherscan (@etherscan) April 10, 2023

In recent times, 'address poisoning' attacks have phished unsuspecting users and spammed everybody else. With this update you won’t have to see these transfers anymore!

Before ➡️ After pic.twitter.com/F93pWDUJ7a

Для тех, кто хочет видеть подобные транзакции, разработчики рекомендовали отключить соответствующую опцию в настройках.

Команда Etherscan призвала сообщество уведомлять о новых видах фишинговых атак.

Реакция последовала вслед за выявлением экспертом под ником X-explore совместно с журналистом Колином Ву двух новых типов мошенничества, которые привели к суммарным потерям в $8 млн.

1/🧵 The zero-value transfer phishing attack has upgraded to small-value transfer and fake token transfer phishing, $8 million has been stolen. We give an overall analysis about these new attacks to warning all Web3 users.

— X-explore (@x_explore_eth) April 10, 2023

Detail in our Mirror:https://t.co/eIAMrfmTl2

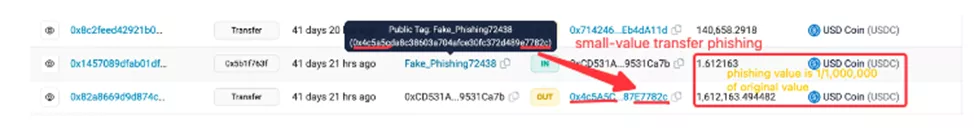

В первой схеме злоумышленник уменьшает исходную сумму в десятки или сотни тысяч раз. Затем он пересылает актив жертве через фишинговый кошелек, чтобы пропустить проверку традиционного фишинга токенов с нулевой стоимостью в Etherscan. Таким образом, за счет фактических переводов повышается доверие к адресу.

Мошенник запустил 30 000 обращений к смарт-контракту для проведения атак, заплатив 404 ETH (~$727 тысяч) за израсходованный газ. Стоимость токенов в переводах составила ~$40 тысяч, из которых 71% пришлась на USDT.

Жертвами атаки стали 73 290 пользователей. 23 из них перевели на кошелек злоумышленника суммарно $1,2 млн примерно в равной пропорции между USDT и USDC.

Эксперты обнаружили, что мошенник связан с аккаунтами на Binance, Coinbase, Kucoin и Kraken, которые могут проанализировать сотрудники платформ. Для вывода средств злоумышленник перевел 130 ETH в Avalanche и затем обратно с конвертацией в USDT и выводом через MEXC.

Во второй схеме мошенник создает фейковые токены с аналогичным именем и создает записи о передаче пользователю того же количества. Фишинговый кошелек и исходный адрес имеют точно такое же количество цифр в визуализации в браузере, с отличием в регистре одной или двух букв в результате проверки контрольной суммы.

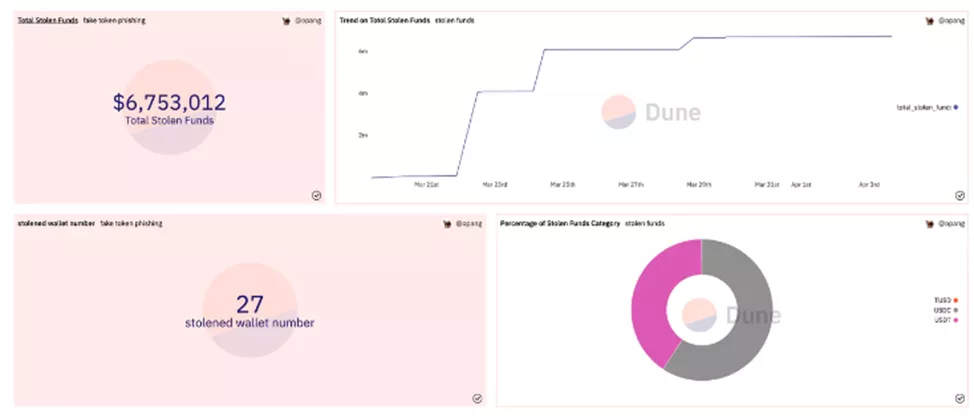

С 18 марта злоумышленник потратил 158 ETH для осуществления 423 751 подобных атак на 102 553 адресов. Жертвами стали 27 пользователей, которые лишились $6,75 млн в пропорции 60%:40% в USDT и USDC.

В этом типе атак мошенник использовал Tornado Cash как источник средств и направление для их вывода.

Суммарно вместе с предыдущим схожим по характеру методом новые типы фишинга привели к совокупным потерям пользователей в $32 млн.

«Поскольку трудно отличить реальные транзакции от поддельных, мы рекомендуем не копировать адреса из блокчейн-обозревателя, а проверять их в автономном режиме перед проведением транзакций», — посоветовали эксперты.

Специалисты рекомендовали сверяться с данными в специальном дашборде. Также они предложили создать собственную адресную книгу.

Напомним, в феврале разработчики некастодиального криптокошелька MetaMask предупредили пользователей о фишинговых атаках через сторонний сервис электронной почты.

Добавить комментарий

Для отправки комментария вам необходимо авторизоваться.