Неизвестные выложили в сеть архив с шаблоном проектирования вымогательского ПО Babuk Locker. На это обратил внимание исследователь безопасности Кевин Бомонт.

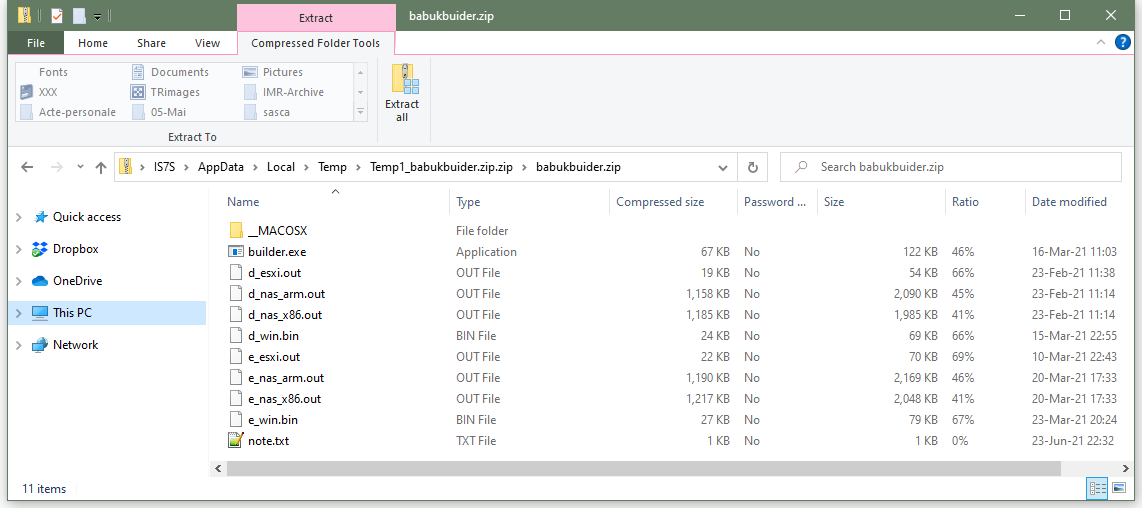

Ransomware leak time — Babuk’s builder. Used for making Babuk payloads and decryption.

builder.exe foldername, e.g. builder.exe victim will spit out payloads for:

Windows, VMware ESXi, network attached storage x86 and ARM.

note.txt must contain ransom.https://t.co/K3J3zr1XBv pic.twitter.com/1bl7oc0TvO

— Kevin Beaumont (@GossiTheDog) June 27, 2021

По его словам, конструктор позволяет создавать кастомную версию вредоноса для шифрования файлов в Windows-системах, в сетевых хранилищах NAS и на серверах VMWare ESXi.

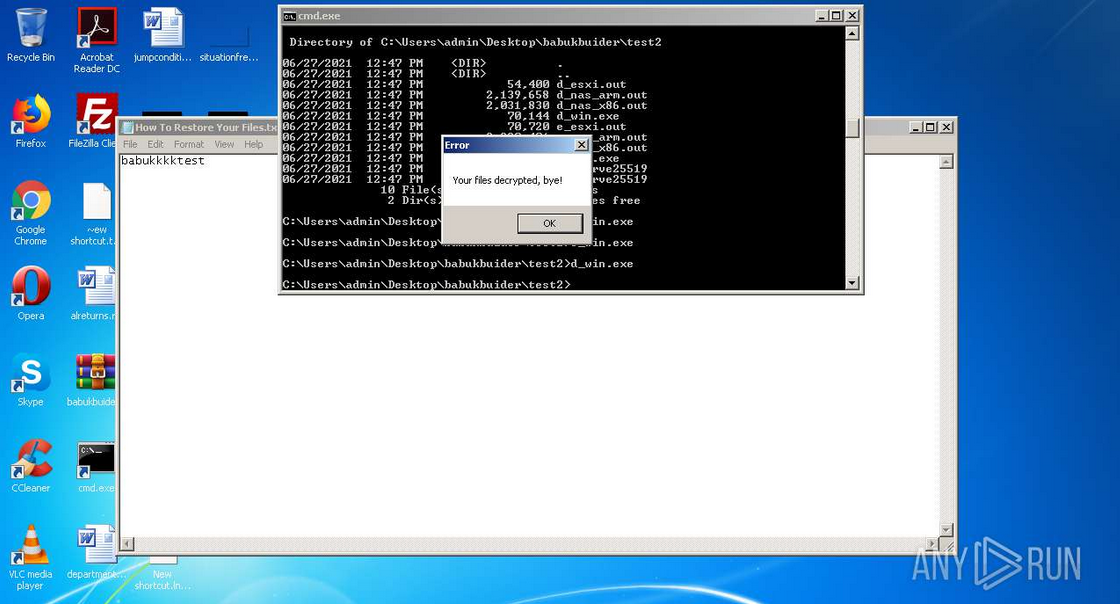

Для каждого шифровальщика программа также генерирует дешифратор, позволяющий восстанавливать файлы на компьютере жертвы.

На момент написания неясно, кто опубликовал архив в открытом доступе. Утечка могла произойти в результате неудачной транзакции при попытке создателей Babuk Locker продать конструктор третьей стороне, либо его могли намеренно выложить конкуренты или белые хакеры.

Напомним, группировка Babuk Locker начала деятельность в январе 2021 года и уже затронула некоторые крупные компании, в том числе баскетбольный клуб Houston Rockets и испанский ритейлер электроники Phone House.

В марте они украли более 700 ГБ данных у американского военного подрядчика PDI Group.

В апреле операторы шифровальщика атаковали департамент столичной полиции США, похитив 250 ГБ данных. Они потребовали выкуп, пригрозив разоблачить информаторов правоохранителей.

В мае хакеры выложили в открытый доступ 22 файла с личными данными офицеров полицейского управления. По информации СМИ, это произошло после того, как переговоры о сумме выкупа якобы зашли в тупик.

Позже вымогатели объявили о прекращении деятельности. Они переименовали свой сайт в Payload.bin, который начал работать как хост для публикации данных жертв сторонних шифровальщиков.

Добавить комментарий

Для отправки комментария вам необходимо авторизоваться.